Autonomiczne testy penetracyjne nowej generacji

NodeZero wykryje słabe punkty w Twojej infrastrukturze, zanim zrobi to atakujący.

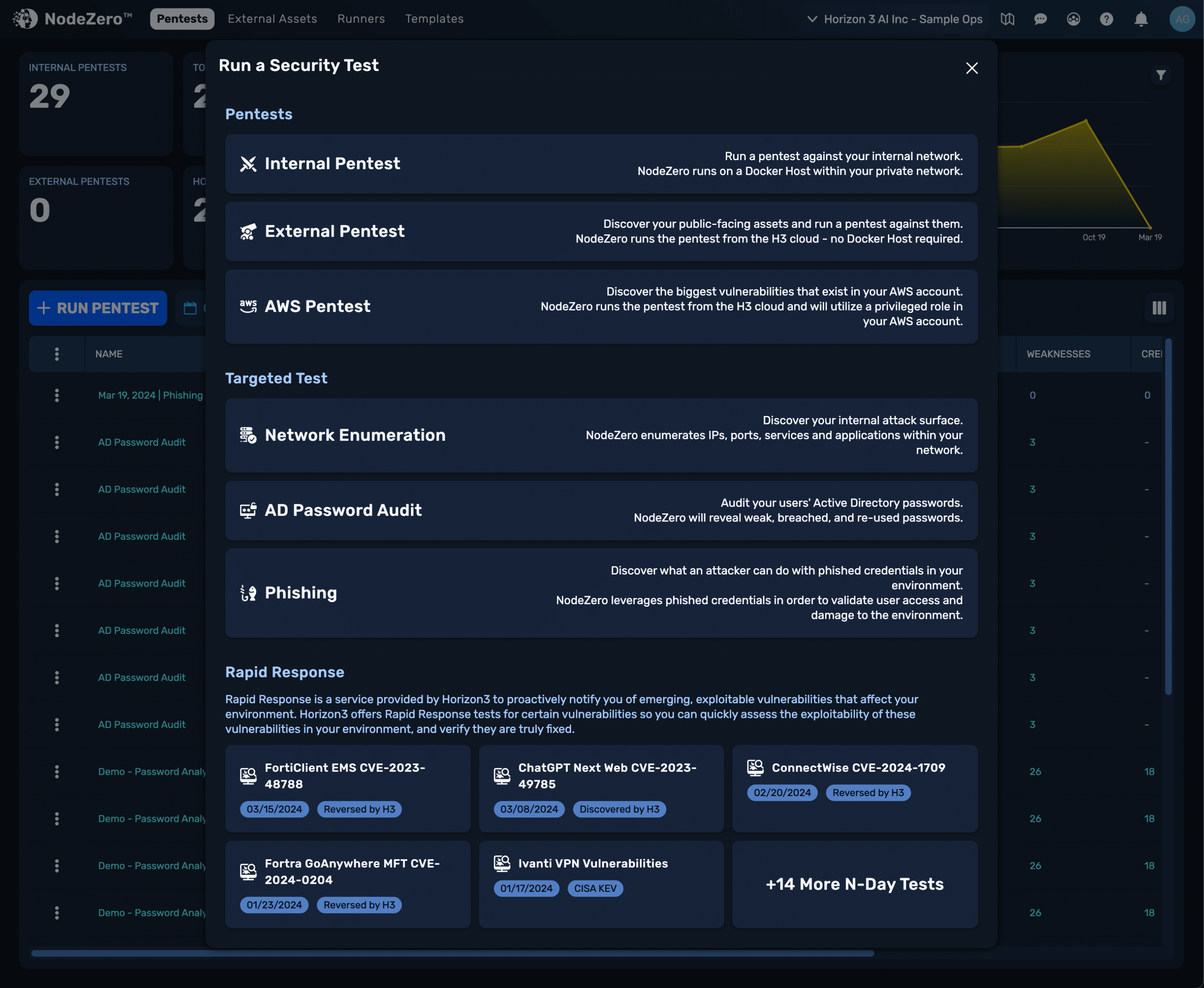

Jak działa NodeZero

NodeZero nie ogranicza się jedynie do skanowania. Symuluje rzeczywisty atak w bezpiecznych warunkach – krok po kroku.

Co to jest NodeZero

Autonomiczne zespoły red teamingowe

Narzędzie do infrastruktury wewnętrznej i zewnętrznej, które symuluje rzeczywiste ataki.

Rozwiązania SaaS

Bez konieczności instalowania agentów, natychmiast gotowy do użycia.

Stale aktualizowane

Zespół elitarnych naukowców posiadających najnowszą wiedzę na temat zagrożeń.

Do trudnych warunków

Odpowiednie również do środowisk o wysokich wymaganiach dotyczących stabilności i bezpieczeństwa.

Zalety stosowania

Bez konieczności posiadania specjalistycznej wiedzy

Intuicyjna obsługa bez ręcznej konfiguracji, nawet dla użytkowników nietechnicznych. Wystarczy wprowadzić zakres i uruchomić test.

Nieograniczona liczba testów w ramach licencji

Testuj spokojnie co tydzień – bez dodatkowych opłat za dodatkowe testy. Idealne rozwiązanie do ciągłego monitorowania bezpieczeństwa.

Każde znalezisko ma dowód i procedurę naprawy

Żadnych teorii, tylko realne skutki i konkretne kroki naprawcze. Wraz z zrzutami ekranu i szczegółowymi instrukcjami.

Wsparcie zgodności z DORA / NIS2

Pomaga spełnić część przepisów i wymagań dotyczących cyberbezpieczeństwa. Raporty przygotowane dla audytorów i organów regulacyjnych.

Zgodny z RODO, działa w UE

Brak transferu danych poza Europę. Pełna kontrola nad swoimi danymi i ich bezpieczeństwem.

Jak to działa

Zadanie testu

Określ zakres (adresy IP, domeny, podsieci) do testowania.

Autonomiczne rozpoznanie i atak

NodeZero wyszukuje, łączy i atakuje luki w zabezpieczeniach.

Uzyskane podejścia

Pokazuje drogę napastnika i ruch boczny w sieci.

Raport z dowodami

Kompletny raport z dowodami i propozycjami poprawek.

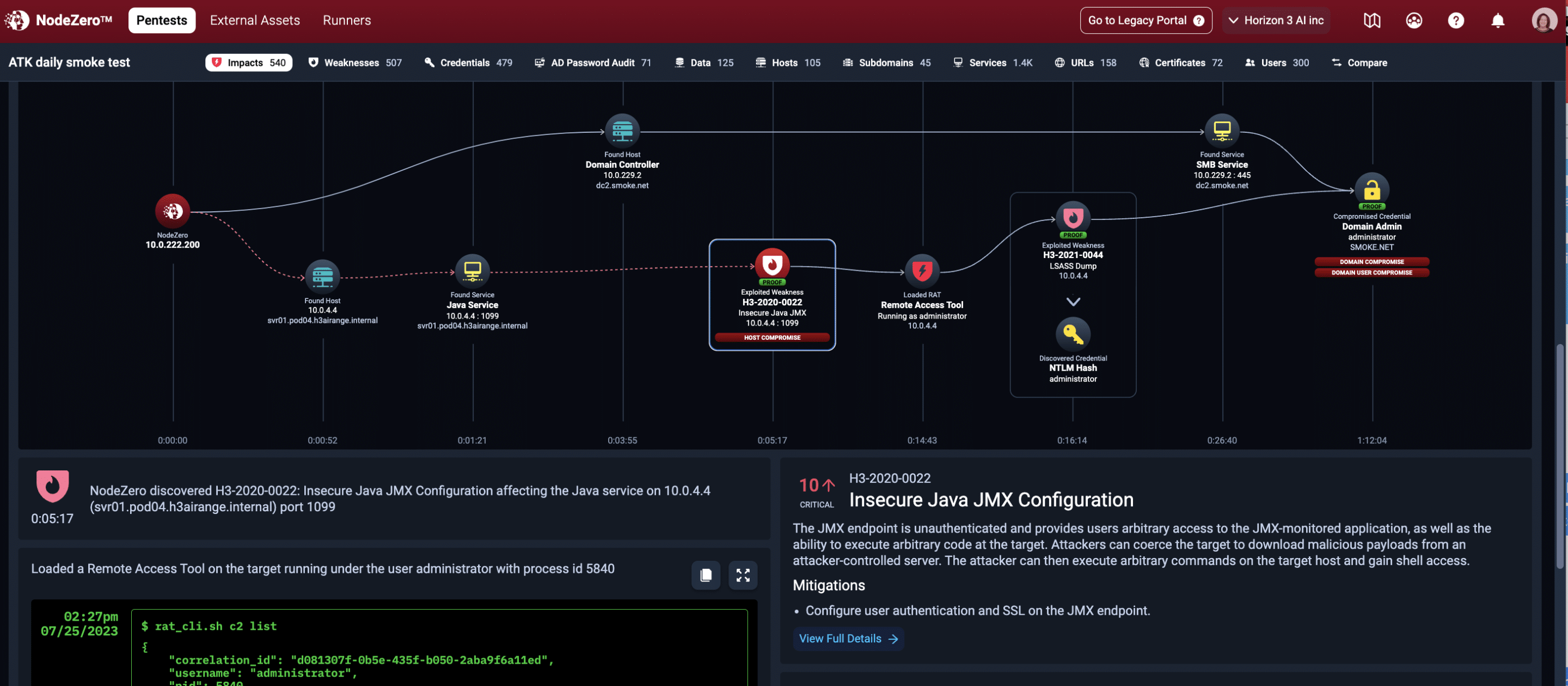

Jak wygląda rzeczywiste przecięcie

NodeZero łączy poszczególne błędy w funkcjonalny łańcuch, który atakujący może wykorzystać – w tym dostępy, uprawnienia i wyciągi z skompromitowanych urządzeń.

-

1

Identyfikacja podatności w sieci

-

2

Wykorzystanie słabych punktów i uzyskanie dostępu

-

3

Ruch boczny w sieci

-

4

Eskalacja uprawnień i uzyskanie wrażliwych danych

Najczęstsze ustalenia z praktyki

NodeZero regularnie wykrywa te krytyczne luki w zabezpieczeniach w rzeczywistych środowiskach organizacji

Credential Reuse

Te same hasła używane w różnych systemach umożliwiają łatwe rozprzestrzenianie się ataku w całej infrastrukturze.

Błędne ustawienia Active Directory

Nadużywanie ACL, kerberoasting i inne konfiguracje Active Directory, które umożliwiają eskalację uprawnień. Wykorzystanie ACL, Kerberoasting i inne konfiguracje Active Directory, które umożliwiają eskalację uprawnień.

Shadow IT i usługi otwarte

Niepotrzebnie otwarte usługi i nieautoryzowane systemy w sieci, które tworzą dodatkowe wektory ataku.

Niezałatane luki w zabezpieczeniach

Znane luki CVE, które nie zostały naprawione aktualizacjami i stanowią łatwy cel dla atakujących.

Uzyskanie administratora domeny

Poprzez LLMNR/NTLM i inne protokoły umożliwiające eskalację uprawnień do poziomu administratora domeny.

Niezaszyfrowane dane logowania

Hasła i dane logowania przesyłane w postaci czytelnej przez sieć, które można łatwo przechwycić i wykorzystać.

Często zadawane pytania

Nie pozostawiaj bezpieczeństwa przypadkowi

Pozwól NodeZeropokazać Ci, co atakujący może już wiedzieć.